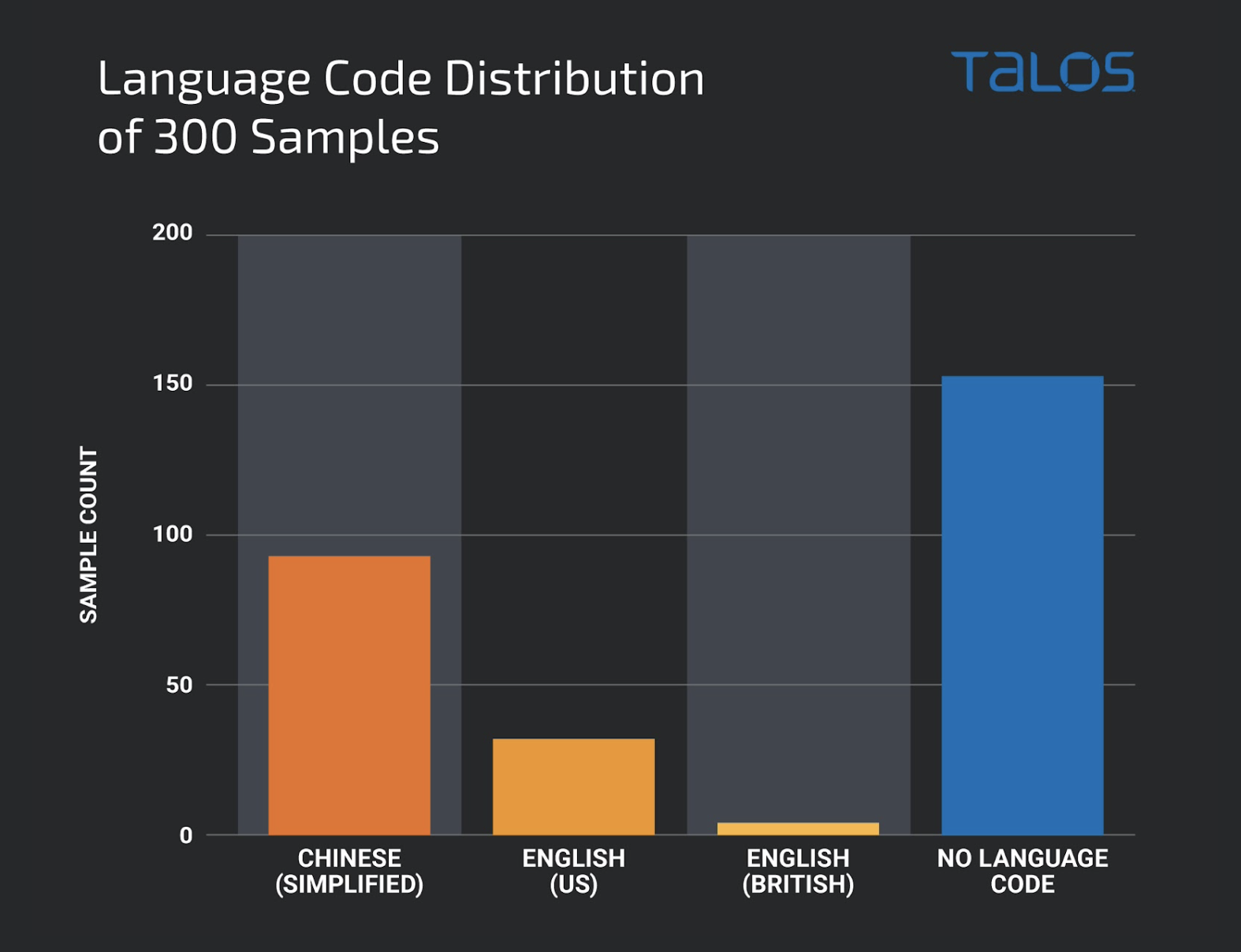

در یک توصیه امنیتی که این هفته منتشر شد، غول ردموند به جزئیات یک مشکل اساسی میپردازد که در آن کمتر از 133 درایور که به طور رسمی توسط مهندسانش امضا شده بودند، اخیراً توسط عوامل مخرب برای توزیع بدافزار استفاده شدهاند، که به نظر میرسد یک مشکل تکراری است. کمپین مورد بحث عمدتاً کاربران چینی زبان ویندوز را هدف قرار داده است، اما با توجه به روش استفاده شده، دلیل خوبی برای این باور وجود دارد که از آن برای هدف قرار دادن کاربران در سراسر جهان استفاده شده است.

خبر خوب این است که مایکروسافت درایورهای متخلف و همچنین حساب های توسعه دهندگانی که آنها را نوشته اند مسدود کرده است. اگر از Microsoft Defender (که قبلاً Windows Defender نامیده می شد) استفاده می کنید و آن را به روز دارید، یک اسکن آفلاین ساده تشخیص می دهد که آیا درایورهای مخرب در سیستم شما وجود دارد یا خیر. آخرین بهروزرسانیهای Patch Tuesday شامل فهرستی باطل میشود که از بارگیری آن درایورها توسط ویندوز جلوگیری میکند.

با این حال، این رویکرد مسدود کردن درایورهای مخرب پس از گزارش شدن توسط محققان امنیتی ایدهآل نیست زیرا هکرها معمولاً سالها قبل از مسدود شدن کد آنها از انجام این کار دوری میکنند و مایکروسافت کاری برای بستن حفرهای که باعث ایجاد این موارد شده است انجام نمیدهد. سوء استفاده ها در وهله اول ممکن است. مسلماً، یکی از بزرگترین نقاط فروش ویندوز، سازگاری با نرم افزارهای قدیمی تر است، بنابراین غول ردموند برای یافتن راه حل بهتر کار آسانی نخواهد داشت.

چرا مهم است: هکرها سالهاست که از درایورهای آسیبپذیر سوء استفاده میکنند و مایکروسافت نمیتواند به راحتی مشکل اساسی را بدون خشم برخی از مشتریان پولی خود که از نرمافزارهای قدیمیتر استفاده میکنند، برطرف کند. در چند سال گذشته، یک حفره خطمشی ویندوز به عوامل مخرب اجازه میداد تا درایورهای به اصطلاح حالت کرنل با امضای متقاطع را امضا کرده و بارگذاری کنند و بدافزار را در میلیونها رایانه شخصی ویندوز توزیع کنند. رانندگان متخلف مسدود شده اند، اما این سیاست بدون تغییر باقی مانده است.

اعتبار سرصفحه: ناهل عبدالهادی

همانطور که توسط تیم امنیتی Talos سیسکو توضیح داده شد، هکرها یک حفره سیاست ویندوز را پیدا کردند که به آنها اجازه می داد درایورهای امضا شده قبل از 29 ژوئیه 2015 را بارگیری کنند. با استفاده از ابزارهای منبع باز مانند HookSignTool و FuckCertVerifyTimeValidity، آنها سپس قادر به کامپایل درایورهای جدید و امضای آنها شدند. با استفاده از گواهی امضای کد از رانندگان قدیمی. در نتیجه، آنها توانستند درایورهای مخرب را روی تقریباً هر سیستمی نصب و بارگذاری کنند.

اگر بهداشت دیجیتال را به خوبی رعایت کنید، احتمالاً بهروزرسانیهای ویندوز را بلافاصله پس از تاریخ انتشار آنها نصب میکنید، مخصوصاً زمانی که روی امنیت متمرکز هستند. با این حال، هکرها دائماً امنیت سیستم عامل مایکروسافت را تحت فشار قرار می دهند و راه های جدیدی برای دور زدن هر یک از محدودیت های موجود ابداع می کنند.