اعتبار تصویر: censys.io

آسیبپذیریها منجر به آسیب دیدن میلیونها کاربر نرمافزارهای محبوب انتقال فایل مدیریت شده میشوند

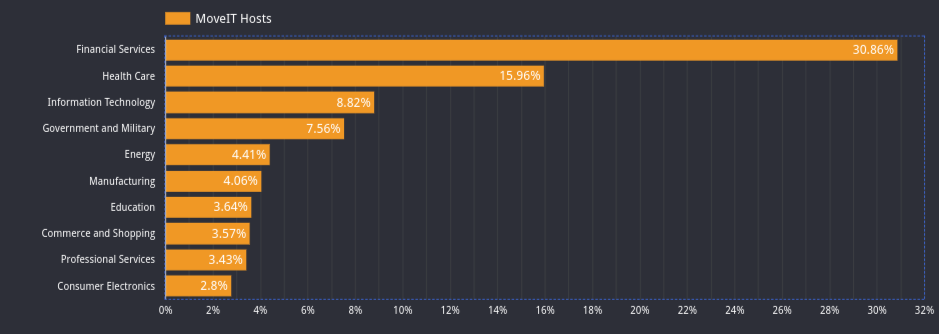

تعداد هاست ها و کاربران Moveit فعلی بسیار ناچیز است. طبق گزارشی از censys.io، بیش از 3000 هاست راه حل انتقال فایل مدیریت شده را اجرا می کنند. بیش از 30 درصد از میزبان هایی که نرم افزار را اجرا می کنند در صنعت خدمات مالی هستند. بیش از 15 درصد مشتریان از صنعت مراقبت های بهداشتی، تقریبا 9 درصد در فناوری اطلاعات و بیش از 7.5 درصد از تأسیسات دولتی و نظامی هستند. بیست و نه درصد از سازمان های مشاهده شده در این گزارش بیش از 10000 نفر را استخدام می کنند.

در متن: برنامه انتقال فایل مدیریت شده در سطح سازمانی Progress Software، Moveit، ماه بدی را پشت سر گذاشته است. کمتر از چند هفته پیش، عوامل تهدید مرتبط با روسیه و گروههای باجافزار به طور فعال از دو آسیبپذیری سوء استفاده کردند که بر مشتریان خصوصی، شرکتی و دولتی تأثیر گذاشت.

ICYMI: @CISAgov & @FBI در حال کار نزدیک برای مقابله با خطرات ناشی از #حرکت کن آسیبپذیری و سازمانها را ترغیب میکند تا اقدامات کاهشی را که در مشاوره مشترک ما توضیح داده شده اعمال کنند: https://t.co/4sCMsJ4mj9. هر سازمانی که فعالیت غیرمعمولی را مشاهده می کند باید فوراً به CISA یا FBI اطلاع دهد تا بتوانیم کمک کنیم. pic.twitter.com/Exs4W4eeWs

– جن ایسترلی (@CISAJen) 16 ژوئن 2023

محققان بر این باورند که باند باجافزار Clop از سال 2021 از این آسیبپذیری آگاه بوده است. به گفته جن ایسترلی، مدیر آژانس امنیت سایبری و امنیت زیرساخت، این حملات تاکنون عمدتاً فرصتطلبانه بوده و تأثیر قابلتوجهی بر سازمانهای غیرنظامی فدرال نداشته است. ایسترلی همچنین گفت: “…ما از تهدید بازیگران کلوپ به اخاذی یا انتشار اطلاعات دزدیده شده از سازمان های دولتی ایالات متحده اطلاعی نداریم.”

آخرین نسخه Progress Software که با نام CVE-2023-35708 ردیابی میشود، یک آسیبپذیری تزریق SQL است که هکرها میتوانند از آن برای به دست آوردن امتیازات فزاینده و دسترسی غیرمجاز به پایگاه داده Moveit سوء استفاده کنند. در این حالت، مهاجمان میتوانند یک پیلود دستکاری شده را به نقطه پایانی برنامه Moveit Transfer ارسال کنند و دسترسی غیرمجاز به محتوای پایگاه داده آن را فراهم کنند.

حفره امنیتی جدید به دو مشکل مشابه، CVE-2023-34362 و CVE-2023-35036 که قبلا گزارش شده بود، می پیوندد. طبق توصیههای Progress Software، تمامی نسخههای منتشر شده قبل از 2021.0.8 (13.0.8)، 2021.1.6 (13.1.6)، 2022.0.6 (14.0.6)، 2022.1.7 (14.1.7)، 2023.0.3 ( 15.0.3) در معرض خطر هستند.

Progress Software توصیه می کند که کاربران و میزبان ها محصول را اصلاح کنند و آسیب پذیری ها را فوراً کاهش دهند. این اعلامیه چندین مسیر اصلاحی را برای کاربران و مدیران فراهم میکند تا مطمئن شوند که دیگر مستعد سوءاستفادههای شناساییشده نیستند. کاربرانی که وصله می 2023 را اعمال نکردهاند، باید مراحل کاهش را در مقاله آسیبپذیری حیاتی انتقال انتقال دنبال کنند. این صفحه حاوی آخرین وصلهها، از جمله اصلاح آسیبپذیری 9 ژوئن (CVE-2023-35036) و آسیبپذیری اصلی از 31 می (CVE-2023-34362) است. پس از تکمیل، مراحل کاهش فوری را ادامه دهید و وصله 15 ژوئن را همانطور که ذکر شد اعمال کنید. سپس در مورد آسیب پذیری های اعلام شده در 31 می، 9 ژوئن و 15 ژوئن به روز خواهید شد.