در حالی که این حمله با موفقیت در تویوتا RAV4 تکرار شد، منطقی است که باور کنیم حمله مشابهی میتواند روی سایر وسایل نقلیه با استفاده از فناوری و معماری مشابه رخ دهد. Tabor و Tindell به تویوتا در مورد این آسیبپذیری هشدار دادهاند به این امید که بتوان آن را سختتر کرد و دیگر از آن بهرهبرداری نکرد. متأسفانه هنوز هیچ تاییدیه یا پاسخی دریافت نکرده اند.

برش گوشه ها: تلاشهای قبلی برای سرقت خودکار شامل هر چیزی از شکستن پنجرهها تا انتقال دنبالههای کد FOB بوده است. اما آسیب شدید به سپر و چراغ جلو، محققان را به رویکرد جدیدی سوق داده است که بر شبکه کنترل کننده خودرو (CAN) متکی است و از چیزی که به نظر می رسد چیزی بیش از یک بلندگوی ساده برای دسترسی به آن استفاده نمی کند. و بدتر از آن، از شروع تا پایان حدود دو دقیقه طول می کشد.

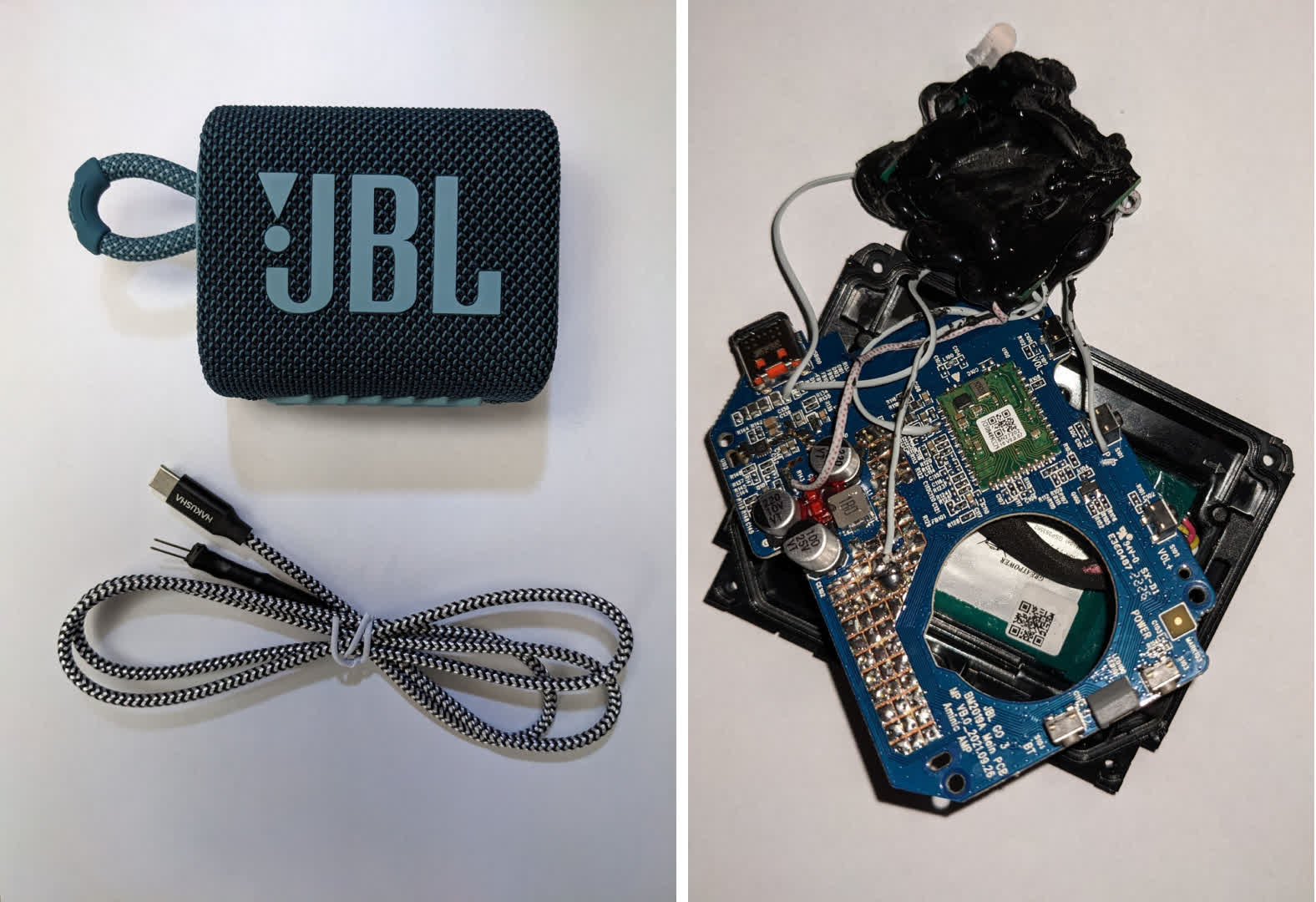

علیرغم اینکه به عنوان یک دستگاه راه اندازی اضطراری تبلیغ می شد، کالایی که Tabor خریداری و استفاده کرد به گونه ای طراحی شده بود که شبیه یک بلندگوی قابل حمل ساده JBL باشد. طبق گفته Tindell، یک دکمه پخش جعلی روی قاب بلندگو به تراشه PIC18F متصل شده است. هنگامی که فشار داده می شود، یک پیغام انفجار CAN به ECU درب دستور می دهد قفل درهای خودرو را باز کند. پس از باز شدن قفل، دزدان انژکتور CAN را باز می کنند، سوار ماشین می شوند و دور می شوند. جزئیات کامل دستگاه، نحوه کارکرد و نحوه ساخت آسان (و ارزان) در وب سایت Canis Automotive Labs موجود است.

ایان تابوریک متخصص امنیت سایبری و هک خودرو، CVE-2023-29389 را شناسایی کرد که می گوید خودروهای تویوتا RAV4 می توانند به طور خودکار به پیام های سایر واحدهای کنترل الکترونیکی (ECU) اعتماد کنند. با برداشتن سپر برای نمایان شدن کانکتور چراغ جلو، سارق می تواند به گذرگاه CAN دسترسی پیدا کند و به آنها اجازه می دهد یک پیام تأیید اعتبار کلید جعلی ارسال کنند. پس از تأیید اعتبار، دزد می تواند بدون مشکل ماشین را روشن کند و برود.

پس از بررسی داده ها و رفتار ارتباطی در گذرگاه CAN RAV4، Tabor متوجه شد که ECU های دیگر همزمان با خطاهای گذرگاه CAN از کار می افتند. این کشف تابور را وادار کرد تا تحقیقات بیشتری را از طریق یوتیوب، وب تاریک و سایر منابع انجام دهد. تحقیقات تابور منجر به خرید و تجزیه و تحلیل یک دستگاه راه اندازی اضطراری شد که برای استفاده توسط صاحبان یا قفل سازان در مواقع گم شدن، دزدیده شدن یا در دسترس نبودن کلید در نظر گرفته شده است. تابور با کار با یکی دیگر از متخصصان امنیت خودرو، کن تیندل، با موفقیت دستگاه راه اندازی اضطراری را مهندسی معکوس کرد و درکی از نحوه ارتباط دستگاه با اتوبوس CAN تویوتا ایجاد کرد.

گاهی اوقات مجرمان به طور ناخواسته هنگام برنامه ریزی یک جرم، هدف اشتباهی را انتخاب می کنند. در این مورد، سارقان خودرو با استفاده از یک تاکتیک جدید برای دسترسی بدون کلید و سرقت وسایل نقلیه، خودروی شاسی بلند تویوتا را از یک تحلیلگر امنیت سایبری که متخصص در امنیت خودرو است، انتخاب کردند. و چیزی که او پیدا کرد تاکتیکی بود که فراتر از روشهای ساده کوبیدن و گرفتن و ربودن سیگنال بود.