BlackLotus یک بوت کیت قدرتمند UEFI است که اخیراً “در طبیعت” کشف شده است، یک تهدید امنیتی مجهز به قابلیت های بسیار پیشرفته و طراحی شده برای تبدیل خود به یک روح نامرئی در یک دستگاه ویندوز کاملاً به روز شده. حتی اگر عفونت به طور موثر برای استفاده عادی شفاف است، محققان و تحلیلگران در حال حاضر اطلاعات کافی در مورد تغییرات سیستم ایجاد شده توسط بدافزار دارند.

گزارشهای اتصالات خروجی از winlogon.exe در پورت 80 نیز میتوانند حضور BlackLotus را در دستگاه نشان دهند، زیرا بارکننده HTTP تزریق شده بوتکیت سعی میکند به سرور فرمان و کنترل برسد یا “کشف پیکربندی شبکه” را انجام دهد. مایکروسافت توضیح می دهد که وقتی بوت کیت فعال می شود، دو درایور جدید بوت (“grubx64.efi”، “winload.efi”) با مقایسه گزارش ها قابل مشاهده هستند.

طبق راهنمای مایکروسافت، محققان و مدیران باید بخشهای خاص (پنهان) نصب ویندوز را جستجو کنند تا سرنخهایی از عفونت BlackLotus را شناسایی کنند. نشانههای آشکار حضور بوتکیت شامل فایلهای بوت اخیر ایجاد شده و قفلشده، یک فهرست راهاندازی مورد استفاده در هنگام نصب BlackLotus، تغییرات کلید رجیستری برای غیرفعال کردن ویژگی کد یکپارچگی محافظت شده توسط Hypervisor (HVCI) و گزارشهای شبکه و بوت است.

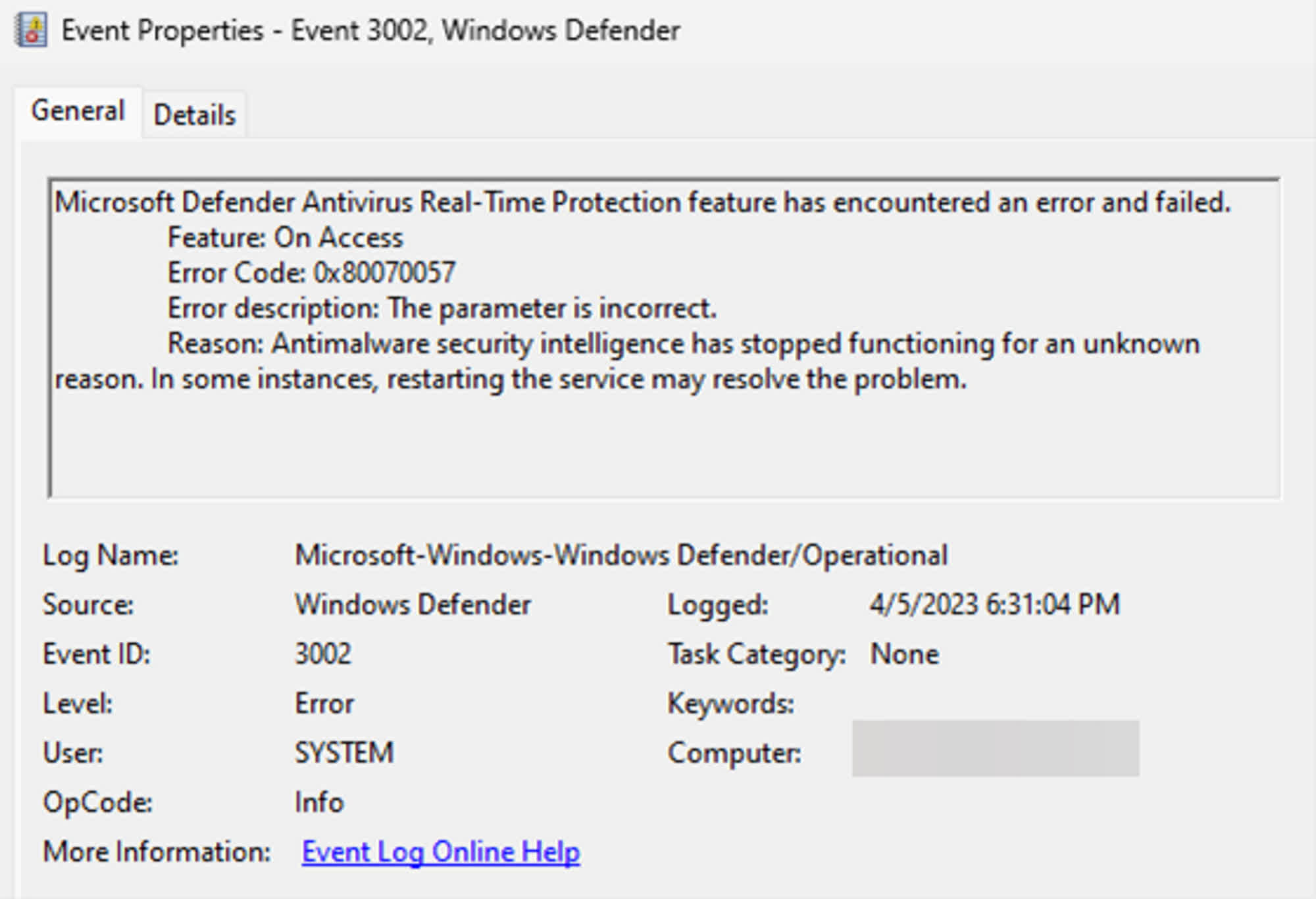

عفونت BlackLotus همچنین می تواند با جستجوی یک پوشه “system32” در پارتیشن EFI، که محلی است که نصب بدافزار شروع شده است، شناسایی شود. BlackLotus همچنین رجیستری ویندوز را تغییر می دهد تا HVCI غیرفعال شود، در حالی که آنتی ویروس Defender دیگر راه اندازی نمی شود. محققان میتوانند ردیابیهایی را در گزارش رویدادهای ویندوز جستجو کنند، از جمله رویداد «ID 7023» که هنگام توقف سرویس حفاظتی بلادرنگ Defender «به دلیل نامعلوم» ایجاد میشود.

مایکروسافت راهنمایی برای بررسی (و البته شناسایی) کمپین BlackLotus، که برای اولین بار برای سوء استفاده از نقص امنیتی CVE-2022-21894 (“آسیب پذیری دور زدن ویژگی امنیتی بوت امن”) طراحی شده است که توسط ردموند در ژانویه 2022 رفع شده است، جمع آوری کرده است. مایکروسافت توضیح میدهد که بوتکیتهای UEFI بهویژه خطرناک هستند، زیرا هنگام راهاندازی رایانه قبل از بارگیری سیستم عامل اجرا میشوند، بنابراین میتوانند با مکانیسمهای امنیتی مختلف سیستم عامل تداخل یا غیرفعال کنند.

مایکروسافت همچنین دستورالعمل هایی در مورد نحوه جلوگیری و حذف عفونت BlackLotus ارائه می دهد. مایکروسافت پیشنهاد میکند که پیشگیری بهترین راهحل در برابر تهدیدات سنتی و نامرئی است و مدیران سیستم باید ابتدا از استفاده از حسابهای سرویس در سطح دامنه و با محدود کردن امتیازات مدیریت محلی خودداری کنند. پیادهسازی چندین لایه از کنترلهای امنیتی تنها استراتژی است که میتواند خطرات را کاهش دهد، در حالی که ضدعفونی کردن میتواند انجام شود اما نیاز به نصب مجدد دقیق یک سیستم عامل تمیز، پارتیشن EFI و سیستم عامل UEFI دارد.

مایکروسافت میگوید برای بررسی تغییرات احتمالی در فرآیند بوت، «شکارچیان تهدید» ابتدا باید پارتیشن سیستم EFI را که معمولاً از استفاده روزمره ویندوز پنهان است، نصب کنند. سپس آنها باید تاریخ اصلاح فایلهای EFI را که توسط درایور هسته BlackLotus محافظت میشوند، بررسی کنند و به دنبال عدم تطابق بین فایلهای قبلی و جدیدتر باشند. موارد اخیر احتمالاً با عفونت بوت کیت مرتبط هستند.

چه اتفاقی افتاده؟ ماه ها پس از اینکه محققان تهدید خطرناک و “نامرئی” ناشی از بلک لوتوس را کشف کردند، مایکروسافت اکنون به محققان و سای سادمین ها راهنمایی دقیقی در مورد علائم آشکار عفونت مداوم ارائه می دهد.